รายงานจาก ฟอร์ติเน็ต (Fortinet) ระบุว่า อาชญากรไซเบอร์จากเว็บมืด (Dark Web) เตรียมพร้อมโจมตีแล้ว โดยอาศัยเข้าถึงเหยื่อจากความเชื่อมโยงหัวข้อที่เกี่ยวข้องกับโอลิมปิก ปารีส 2024 (PARIS 2024)

โดยในช่วงเวลาที่มีมหกรรมการแข่งขันกีฬาครั้งสำคัญเกิดขึ้น ไม่ว่าจะเป็น ฟุตบอลโลก ซูเปอร์โบวล์ หรือวิมเบิลดัน ซึ่งแต่ละมหกรรมต่างก็สามารถดึงดูดผู้ชมได้เป็นจำนวนนับล้านๆ ไปจนถึงนับพันล้านให้เข้ามาเฝ้าชมการแข่งขันได้

ซึ่งที่ผ่านมา Big Matches ต่างๆ เช่น การยิงจุดโทษของอาร์เจนตินาที่มีชัยชนะเหนือฝรั่งเศสในนัดชิงชนะเลิศฟุตบอลโลก 2022 ที่ประเทศกาตาร์มีผู้ชมทั่วโลกถึง 1.5 พันล้านคน หรือในการแข่งขันกีฬาโอลิมปิก ปารีส 2024 ถือเป็นการแข่งขันกีฬาขนาดใหญ่ที่สุดของทั้งหมด ดูจากการแข่งขันกีฬาโอลิมปิก โตเกียว 2020 ที่สามารถดึงดูดผู้ชมทั่วโลกได้มากกว่า 3 พันล้านคน

ขณะเดียวกัน มหกรรมกีฬาเหล่านี้ก็เป็นที่ตั้งตารอของเหล่าอาชญากรไซเบอร์ด้วยเช่นกัน โดยช่วงทศวรรษที่ผ่านมา เกิดการโจมตีทางไซเบอร์ในมหกรรมกีฬาใหญ่ๆ เพิ่มสูงขึ้นอย่างมาก จากจำนวน 212 ล้านครั้ง ในช่วงการแข่งโอลิมปิกลอนดอน 2012 ที่ถูกบันทึกไว้อย่างเป็นทางการ ได้เพิ่มขึ้นอย่างมหาศาลเป็นกว่า 4.4 พันล้านครั้ง ในกีฬาโอลิมปิก โตเกียว 2020

เป้าประสงค์ส่วนใหญ่ในการโจมตี มักมีแรงจูงใจด้านการเงินโดยตรง เช่น การหลอกลวง (Scams) การฉ้อโกงทางดิจิทัล (Digital Fraud) หรือการได้มาซึ่งข้อมูลที่สำคัญจากผู้เข้าร่วมงาน ผู้ชม และผู้ที่เป็นสปอนเซอร์ภายในงาน และด้วยความที่กำลังตื่นเต้นกับการแข่งขัน ทำให้แฟนๆ กีฬาทั้งหลายมักมองข้ามความเสี่ยงที่อาจเกิดขึ้น ทั้งจากการซื้อบัตรเข้าชมการแข่งขัน จองที่พัก หรือซื้อของที่ระลึก ทำให้พลาดพลั้งตกเป็นเป้าหมายในการโจมตีของอาชญากรไซเบอร์เหล่านี้ได้

หรือบางส่วนที่ถูกล่อลวงจากเว็บอันตราย สำหรับผู้ที่อยากดูการแข่งขันในบางรายการโดยเฉพาะ จากการนำเสนอช่องทางเข้าชมฟรี (Free Access) ก่อนจะพบว่าอุปกรณ์โดนแฮคและข้อมูลถูกขโมย

มหกรรมการแข่งขันที่ยิ่งใหญ่นี้ ยังดึงดูดความสนใจจากสื่อได้ทั่วโลก ทำให้กลุ่มอาชญากรที่มีเป้าหมายทางการเมืองเลือกสื่อสารข้อความที่ต้องการป่าวประกาศ ไปยังกลุ่มคนขนาดใหญ่ ผ่านการโจมตีหรือขัดขวางการทำงานของเว็บไซต์หลักๆ หรือทำให้บริการสำคัญต่างๆ หยุดทำงาน

ปารีส 2024 เป้าหมายหลักของผู้ก่อภัยคุกคาม

FortiGuard Labs ทำการวิเคราะห์ โดยอิงข้อมูลจากหน่วยข่าวกรองภัยคุกคาม FortiRecon ระบุว่า โอลิมปิกปีนี้ได้กลายเป็นเป้าหมายของอาชญากรไซเบอร์ที่ทวีจำนวนเพิ่มขึ้นตลอดช่วงเวลามากกว่าหนึ่งปี ด้วยการใช้ข้อมูลที่เปิดเผยต่อสาธารณะและการวิเคราะห์โดยเฉพาะ รายงานนี้ให้มุมมองที่ครอบคลุมเกี่ยวกับการโจมตีตามที่มีการวางแผน เช่น การละเมิดความปลอดภัยของบุคคลที่สาม การขโมยข้อมูล การทำฟิชชิ่ง และการใช้มัลแวร์ ตลอดจนถึงแรนซัมแวร์ (ดาวน์โหลดรายงานฉบับเต็มของ FortiGuard Labs ได้ ที่นี่)

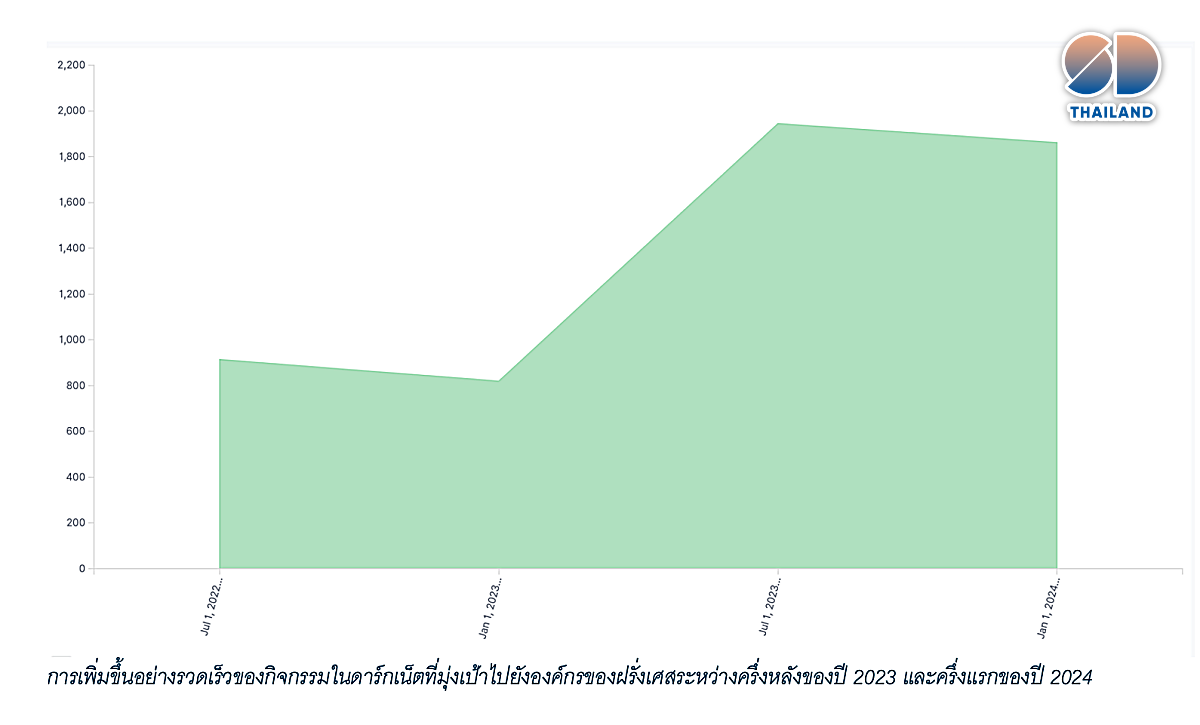

FortiGuard Labs สังเกตเห็นการเพิ่มขึ้นอย่างมาก ของทรัพยากรที่ถูกรวบรวมในช่วงการเตรียมการแข่งขันโอลิมปิกปารีส โดยเฉพาะอย่างยิ่ง กลุ่มที่พุ่งเป้าไปยังผู้ใช้ภาษาฝรั่งเศส หน่วยงานทั้งภาครัฐและเอกชนของฝรั่งเศส และผู้ให้บริการโครงสร้างพื้นฐานของฝรั่งเศส

เห็นได้ชัดเจนว่า ตั้งแต่ช่วงครึ่งหลังของปี 2023 จะเห็นการเพิ่มขึ้นกว่า 80-90% ของกิจกรรมในดาร์กเน็ต (Darknet) หรือด้านมืดของอินเตอร์เน็ต พุ่งเป้าไปยังประเทศฝรั่งเศส และยังคงเห็นอัตราการเพิ่มขึ้นย่างสม่ำเสมอตลอดครึ่งหลังของปี 2023 มาจนถึงครึ่งแรกของปี 2024 ซึ่งความถี่และความซับซ้อนของภัยคุกคามเหล่านี้เป็นหลักฐานแสดงถึงการวางแผน และการดำเนินการของอาชญากรไซเบอร์ โดยมีดาร์กเว็บเป็นศูนย์กลางในการดำเนินกิจกรรม

การโจรกรรมข้อมูลส่วนบุคคล และ Phishing กำลังเติบโต

เหตุการณ์ที่มีการบันทึกไว้ ตลอดจนการเพิ่มขึ้นของเครื่องมือและบริการต่างๆ ระดับแอดวานซ์ ที่ออกแบบมาเพื่อทำให้การละเมิดข้อมูลทำได้เร็วขึ้น ไปจนถึงการรวบรวมข้อมูลที่ใช้ระบุตัวบุคคล (Personally Identifiable Information หรือ PII) ไม่ว่าจะเป็น ชื่อ-นามสุล วันเดือนปีเกิด หมายเลขประจำตัวประชาชน อีเมล หมายเลขโทรศัพท์ ที่อยู่ของบ้านที่อยู่อาศัย และอื่นๆ

เช่น เราได้เห็นการขายฐานข้อมูลของชาวฝรั่งเศส ที่รวมถึงข้อมูลส่วนบุคคลที่สำคัญ รวมทั้งการขายข้อมูลรับรอง (Credentials) ที่ถูกขโมยและการเชื่อมต่อ VPN ที่ถูกละเมิดเพื่อให้การเข้าสู่ไพรเวทเน็ตเวิร์กโดยไม่ได้รับอนุญาตเป็นไปได้

นอกจากนี้ เรายังได้เห็นการโฆษณาชุดเครื่องมือในการทำฟิชชิ่งที่เพิ่มจำนวนมากขึ้น รวมถึงเครื่องมือสำหรับการโจมตีที่ถูกปรับแต่งมาเพื่อการแข่งขันโอลิมปิกที่ปารีสโดยเฉพาะ รวมถึงรายการผสม หรือ Combo Lists (ชุดของชื่อผู้ใช้และรหัสผ่านที่ถูกละเมิด ซึ่งใช้ในการโจมตีแบบ Brute-Force หรือการโจมตีแบบลองผิดลองถูกโดยอัตโนมัติ) ซึ่งประกอบด้วยข้อมูลของพลเมืองชาวฝรั่งเศส

กิจกรรมของ Hacktivist เพิ่มสูงขึ้น

เนื่องจากรัสเซียและเบลารุสไม่ได้รับเชิญให้เข้าร่วมการแข่งขันในปีนี้ ทำให้ได้เห็นกิจกรรม Hacktivist หรือนักเคลื่อนไหวทางการเมืองบนโลกอินเตอร์เน็ตเพิ่มสูงขึ้นอย่างรวดเร็วโดยกลุ่มที่สนับสนุนรัสเซีย เช่น กลุ่ม LulzSec กลุ่ม NoName057 (16) กลุ่ม Cyber Army Russia Reborn กลุ่ม Cyber Dragon และกลุ่ม Dragonforce ต่างแสดงออกอย่างชัดเจนว่า ทุกกลุ่มกำลังมุ่งเป้าไปที่การแข่งขันโอลิมปิก

ระวังฟิชชิ่งและลิงก์ที่มีเจตนาหลอกลวง

– Phishing หรือชุดเครื่องมือฟิชชิ่ง อาจเป็นรูปแบบการโจมตีที่ง่ายที่สุด เพื่อเป็นตัวช่วยในการส่งมอบ User Interface ให้กับนักโจมตีมือใหม่ให้สามารถเขียนอีเมลที่น่าเชื่อถือ เสริมเติมโค้ดที่อันตรายเพื่อสร้างโดเมนฟิชชิ่ง และจัดหารายชื่อเหยื่อ การเพิ่มบริการที่ใช้ AI ในการสร้างข้อความอัตโนมัติ และช่วยขจัดข้อผิดพลาดในการสะกดคำ การใช้ไวยากรณ์ และกราฟิกที่จะทำให้ผู้รับสามารถตรวจจับว่าอีเมลนั้นมีอันตราย

ทีม FortiGuard Labs ยังบันทึกจำนวนโดเมนแบบ typosquatting หรือชื่อโดเมนจดทะเบียนเกี่ยวกับโอลิปิกที่มีการสะกดผิดเป็นจำนวนมากที่สามารถนำมาใช้ในแคมเปญการทำฟิชชิ่ง รวมถึงการเปลี่ยนแปลงเล็กๆ น้อยๆ ในตัวสะกดของคำต่างๆ เช่น (oympics[.]com, olmpics[.]com, olimpics[.]com และอื่นๆ) ซึ่งทั้งหมดเหล่านี้ถูกนำมาใช้ร่วมกับเว็บไซต์ที่ถูกสร้างขึ้น เพื่อเลียนแบบเว็บไซต์ขายบัตรเข้าชมการแข่งขันอย่างเป็นทางการที่จะพาผู้ซื้อไปสู่ขั้นตอนการจ่ายเงิน โดยที่บัตรเข้าชมก็ไม่ได้แถมยังสูญเงินอีกต่างหาก ในการทำงานร่วมกับพันธมิตรโอลิมปิก หน่วยงานด้านความสงบเรียบร้อย French Gendarmerie Nationale ได้ระบุ เว็บไซต์หลอกลวง 338 แห่ง ที่อ้างว่าขายบัตรเข้าชมการแข่งขันโอลิมปิก จากข้อมูล 51 เว็บไซต์ได้ถูกปิดไปแล้ว และอีก 140 แห่งได้รับคำเตือนอย่างเป็นทางการจากหน่วยงานด้านกฎหมาย

นอกจากนี้ ยังตรวจพบการหลอกลวง (Scams) ในเกมจับล็อตเตอรี่หลายรายการที่ใช้การแข่งขันกีฬาโอลิมปิกมาเป็นธีม โดยหลายแห่งเลียนแบบหรือปลอมแปลงเป็นแบรนด์ใหญ่ต่างๆ รวมถึง Coca-Cola Microsoft Google ตลอดจนหน่วยงานล็อตเตอรี่แห่งชาติตุรกี และกระทั่งเวิลด์แบงก์ โดยเป้าหมายหลักของการหลอกลวงล็อตเตอรี่เหล่านี้คือ ผู้ใช้ในสหรัฐอเมริกา ญี่ปุ่น เยอรมนี ฝรั่งเศส ออสเตรเลีย สหราชอาณาจักร และสโลวาเกีย

รวมไปถึงบริการเขียนโค้ด เพื่อสร้างเว็บไซต์ฟิชชิ่งและระบบที่ใช้ควบคุมและติดตามกิจกรรมฟิชชิ่งแบบเรียลไทม์ที่เพิ่มมากขึ้น และบริการส่งข้อความสั้น (SMS) จำนวนมาก เพื่อสื่อสารในวงกว้าง และบริการปลอมแปลงหมายเลขโทรศัพท์ บริการทั้งหมดเหล่านี้ให้ความช่วยเหลือในการโจมตีแบบฟิชชิ่ง ช่วยแพร่กระจายข้อมูลเท็จ และทำให้การสื่อสารล้มเหลวด้วยการสวมรอยเป็นแหล่งข่าวที่เชื่อถือได้ ซึ่งอาจส่งผลกระทบต่อการดำเนินงานและความปลอดภัยของการแข่งขัน

– Malware หรือ มัลแวร์ขโมยข้อมูล ซึ่งออกแบบมาเพื่อแฝงเข้ามาในคอมพิวเตอร์หรืออุปกรณ์ของเหยื่อ แล้วเก็บรวบรวมข้อมูลสำคัญ เช่น การล็อคเข้าสู่ระบบ รายละเอียดบัตรเครดิต และข้อมูลส่วนบุคคลอื่นๆ โดยผู้โจมตีจะใช้มัลแวร์ขโมยข้อมูลในหลากหลายรูปแบบเพื่อติดตั้งมัลแวร์ลงในระบบของผู้ใช้และเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต ผู้โจมตีและโบรกเกอร์ที่ขายช่องทางเข้าการถึงระบบเบื้องต้น (Initial Access) สามารถใช้ข้อมูลเพื่อเปิดการโจมตีด้วยแรนซัมแวร์ ซึ่งอาจก่อให้เกิดอันตรายและการสูญเสียทางการเงินอย่างมากต่อทั้งบุคคลและองค์กร

ตามข้อมูลบ่งชี้ว่า Raccoon คือมัลแวร์ขโมยข้อมูลที่กำลังมีการใช้งานมากที่สุดในฝรั่งเศส คิดเป็น 59% ของการตรวจพบทั้งหมด ทั้งนี้ Raccoon เป็น Malware-as-a-Service (MaaS) ที่มีประสิทธิภาพและมีราคาถูกที่มีการขายบนฟอรัมเว็บมืด (Dark Web Forum) ตัวมัลแวร์ขโมยรหัสผ่านที่กรอกโดยอัตโนมัติ (Autofill) บนเบราว์เซอร์ ประวัติการใช้งาน คุกกี้ ข้อมูลบัตรเครดิต ชื่อผู้ใช้ รหัสผ่าน กระเป๋าเงินสกุลเงินดิจิทัล (Cryptocurrency) และข้อมูลสำคัญอื่นๆ รองลงมาคือ Lumma (อีกหนึ่งบริการ MaaS แบบสมัครสมาชิก) ที่ 21% และ Vidar ที่ 9%

นักท่องเที่ยว-องค์กร ต้องเฝ้าระวังความปลอดภัย

จากข้อมูลสรุปได้ว่า การแข่งขันโอลิมปิก ปารีส 2024 คือเป้าหมายที่มีความเสี่ยงสูงสำหรับภัยคุกคามทางไซเบอร์ ซึ่งดึงดูดความสนใจจากอาชญากรไซเบอร์ นักเคลื่อนไหวทางไซเบอร์ รวมถึงผู้กระทำการที่ได้รับการสนับสนุนจากภาครัฐ โดยอาชญากรไซเบอร์ใช้กลโกงฟิชชิ่งและการหลอกลวง โดยมุ่งเป้าไปยังผู้ที่อาจไม่ระมัดระวังหรือไม่ตระหนักถึงภัยคุกคามทางไซเบอร์

แพลตฟอร์มจำหน่ายบัตรเข้าชมปลอม สินค้าหลอกลวง และกลยุทธ์การขโมยข้อมูลส่วนบุคคลคือภัยคุกคามต่อการสูญเสียทางด้านการเงินและบั่นทอนความเชื่อมั่นของประชาชนในธุรกรรมที่เกี่ยวข้องกับงาน นอกจากนี้ เนื่องจากจุดยืนทางการเมืองและอิทธิพลระหว่างประเทศของฝรั่งเศส การแข่งขันโอลิมปิก ปารีส 2024 จึงเป็นเป้าหมายสำคัญสำหรับกลุ่มที่มีแรงจูงใจทางการเมือง

โดยคาดว่ากลุ่มแฮกติวิสต์จะมุ่งให้ความสำคัญไปที่หน่วยงานที่เกี่ยวข้องกับโอลิมปิกปารีส เพื่อขัดขวางการจัดงาน รวมถึงโครงสร้างพื้นฐาน ช่องทางสื่อ และองค์กรที่เกี่ยวข้อง เพื่อขัดขวางความคืบหน้าของการดำเนินงาน ทำลายความน่าเชื่อถือและขยายข้อความของพวกเขาไปยังเวทีโลก

ทั้งนี้ องค์กรและบุคคลที่เข้าร่วมการแข่งขันโอลิมปิกครั้งนี้ จึงจำเป็นต้องตระหนักถึงภัยคุกคามทางไซเบอร์ที่เพิ่มสูงขึ้น รวมทั้งระมัดระวังการดักจับสัญญาณ Wi-Fi สาธารณะและกิจกรรมฉ้อโกงที่เชื่อมโยงที่เกี่ยวข้องกับโอลิมปิก รวมถึงเว็บไซต์อันตรายและการหลอกลวงแบบฟิชชิ่ง รวมทั้งแนวโน้มการโจมตีแบบเจาะจงเป้าหมายที่เพิ่มขึ้นต่อบุคคลสำคัญ รวมถึงเจ้าหน้าที่รัฐบาล ผู้บริหารระดับสูง และผู้มีอำนาจตัดสินใจที่สำคัญ และควรมีการใช้มาตรการป้องกันเพิ่มเติม จึงควรติดตั้งระบบป้องกันอุปกรณ์ปลายทาง หรือ EDR บนอุปกรณ์ทั้งหมด ใช้ความระมัดระวังเป็นพิเศษเมื่อเชื่อมต่อกับเครือข่ายไร้สายสาธารณะ และใช้บริการ SASE (Secure Access Service Edge) หรือระบบเครือข่ายรักษาความปลอดภัยผ่านคลาวด์ โดยการเข้ารหัสในการรับส่งข้อมูลเพื่อความปลอดภัยมากยิ่งขึ้น

ขณะที่แนวทางปฏิบัติด้านความปลอดภัยสำหรับองค์กร เพื่อป้องกันจากการโจมตีทางไซเบอร์ ได้แก่

– ปกป้องข้อมูลที่ละเอียดอ่อน ใช้เครื่องมือประสานงานด้านความปลอดภัย การทำงานอัตโนมัติ และการตอบสนอง เพื่อตรวจจับและตอบสนองต่อกิจกรรมที่ผิดปกติอย่างรวดเร็ว รักษาการสำรองข้อมูลสำคัญที่เข้ารหัสไว้อย่างปลอดภัยแบบออฟไลน์ เพื่อลดผลกระทบจากการโจมตีด้วยแรนซัมแวร์

– เฝ้าระวังพื้นผิวการโจมตีภายนอก ตรวจสอบและประเมินพื้นผิวการโจมตีภายนอกของโครงสร้างพื้นฐานด้านไอทีอย่างต่อเนื่อง เพื่อระบุจุดอ่อนและความเสี่ยงที่อาจเกิดขึ้น (เยี่ยมชม Fortinet DRP โดย FortiRecon)

– บังคับใช้การยืนยันตัวตนแบบ Multi-factor และใช้รหัสผ่านที่แข็งแรง นำการยืนยันตัวตนหลายปัจจัยมาใช้กับระบบทั้งหมดและบังคับใช้นโยบายรหัสผ่านที่แข็งแกร่ง รวมทั้งการเฝ้าระวังและตรวจสอบดาร์กเน็ตอย่างสม่ำเสมอ เพื่อค้นหาข้อมูลต่างๆ ขององค์กรที่อาจถูกขโมย นำไปขาย หรือเผยแพร่ การทำเช่นนี้จะช่วยให้องค์กรสามารถดำเนินการป้องกันในเชิงรุก

– การป้องกันอุปกรณ์ปลายทางของผู้ใช้ ติดตั้งซอฟต์แวร์ป้องกันไวรัสและมัลแวร์บนอุปกรณ์ทั้งหมดเพื่อตรวจจับและบรรเทาความพยายามในการฟิชชิ่งและการติดมัลแวร์ อัปเดตซอฟต์แวร์อย่างสม่ำเสมอเพื่อป้องกันจุดอ่อนที่รู้จักและไม่รู้จัก

– ใช้ Patch Management รักษาซอฟต์แวร์และระบบปฏิบัติการให้ทันสมัยโดยการติดตั้งแพตช์ด้านความปลอดภัยอย่างรวดเร็ว ให้ความสำคัญกับจุดอ่อนที่วิกฤติซึ่งอาจนำไปสู่การเรียกใช้โค้ดจากระยะไกลหรือการโจมตีแบบปฏิเสธการให้บริการ

– การป้องกัน DDoS ปกป้องโครงสร้างพื้นฐานด้วยโซลูชันป้องกัน DDoS แบบหลายชั้น รวมถึงไฟร์วอลล์ VPN และตัวกรองสแปม ตรวจสอบการรับส่งข้อมูลในเครือข่ายเพื่อหาความผิดปกติที่อาจบ่งชี้ถึงการโจมตีแบบ DDoS และดำเนินการป้องกันล่วงหน้า

– ป้องกันการโดนโจมตีด้วยแรนซัมแวร์ ด้วยการใช้มาตรการเชิงรุก เช่น การอัปเดตซอฟต์แวร์เป็นประจำ การสำรองข้อมูลแบบออฟไลน์ที่ปลอดภัย และการให้ความรู้แก่ผู้ใช้ เพื่อป้องกันเหตุการณ์แรนซัมแวร์ ใช้ข้อมูลข่าวกรองภัยคุกคามเพื่อตรวจสอบกิจกรรมในดาร์กเน็ตสำหรับภัยคุกคามที่อาจเกิดขึ้นและการรั่วไหลของข้อมูล

– การป้องกันการเปลี่ยนแปลงหน้าเว็บไซต์โดยไม่ได้รับอนุญาต ติดตั้งไฟร์วอลล์แอปพลิเคชันเว็บเพื่อกรองและบล็อกการรับส่งข้อมูลที่เป็นอันตราย ป้องกันการเปลี่ยนแปลงหน้าเว็บไซต์โดยไม่ได้รับอนุญาตและความพยายามในการเข้าถึงโดยไม่ได้รับอนุญาต